Cand incepi ceva e bine sa si termini

O instalare de CMS incompleta poate oricand sa fie sursa unei brese de securitate.

Studiu de caz www.carteaortodoxa.ro:

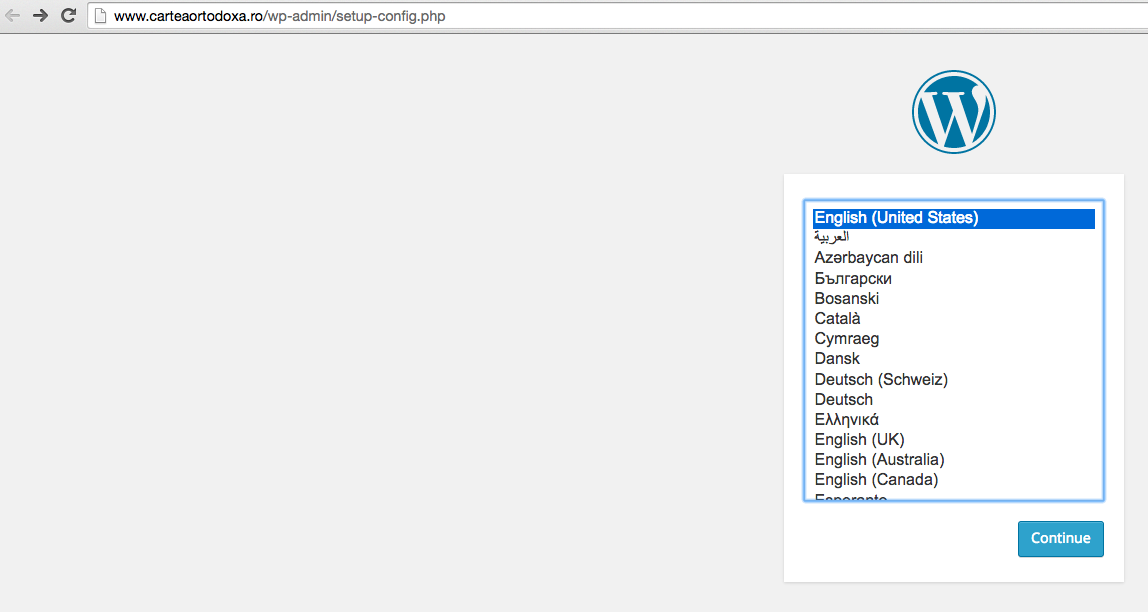

In timp ce rasfoiam diverse bloguri din top-ul zelist.ro am dat peste site-ul www.carteaortodoxa.ro care m-a redirectionat catre scriptul de instalare a WordPress pe server.

La prima vedere acest lucru n-ar trebui sa constituie vreun motiv de ingrijorare, insa exploatarea unui cont de hosting si chiar server prin scriptul de instalare al WordPress e relativ simpla.

La prima vedere acest lucru n-ar trebui sa constituie vreun motiv de ingrijorare, insa exploatarea unui cont de hosting si chiar server prin scriptul de instalare al WordPress e relativ simpla.

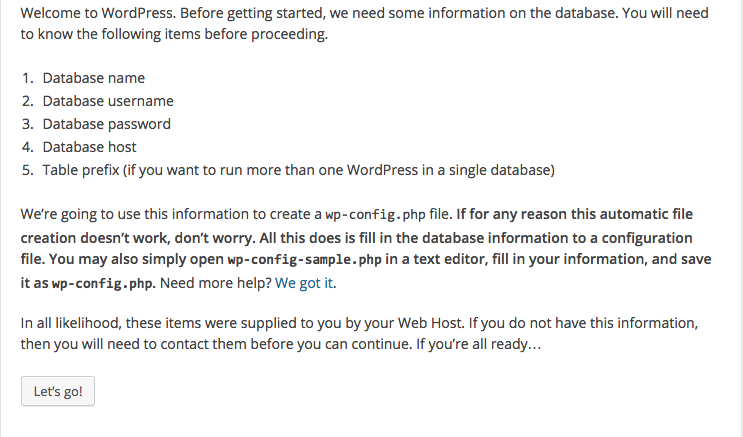

Astfel, un utilizator rau intentionat poate continua procesul de instalare a WordPress-ului pe server, alegand limba si mergand mai departe la pasul care-i specifica ce informatii anume trebuie sa foloseasca la instalare:

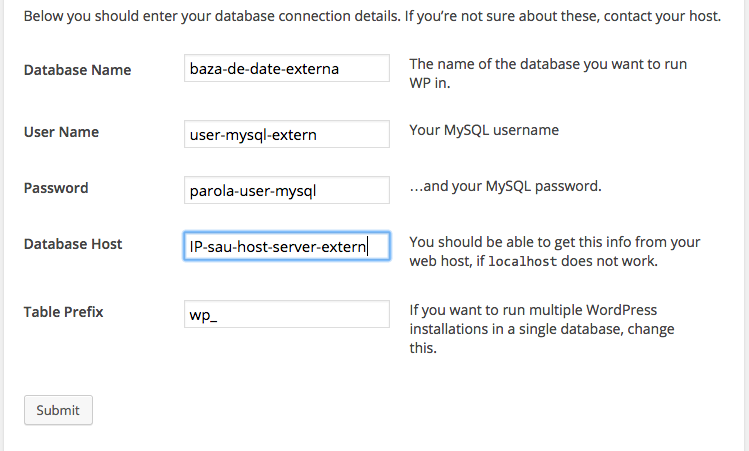

Va veti gandi probabil ca dupa cum e normal pentru instalarea WordPress-ului e nevoie ca pe serverul respectiv sa existe si o baza de date cu un utilizator de MySQL create si asociate in prealabil sau ca scripturile in PHP sa aiba permisiunea sa creeze baza de date in cazul in care nu exista. Ei bine nu e asa fiindca pentru instalarea WordPress-ului nu exista obligativitatea ca baza de date sa se afle pe acelasi server, motiv pentru care datele folosite la instalare pot sa fie unele reprezentand o baza de date si un utilizator de MySQL create pe un server extern, special pentru scopul de a instala WordPress-ul:

Daca serverul extern are remote MySQL activ cu wildcard incat sa accepte orice conexiune si daca datele privind baza de date, utilizatorul si parola de MySQL sunt corecte WordPress-ul se va instala pe serverul victima folosind baza de date gazduita pe un server la care atacatorul are acces.

De indata ce WordPress-ul a fost instalat atacatorul poate sa instaleze pe server un plugin sau o tema infectata cu malware pe care mai apoi o poate folosi fie sa incerce sa obtina acces asupra altor conturi daca serverul in cauza este unul de shared hosting, fie asupra intregului server.

De asemenea, un atacator poate prin aceasta metoda sa instaleze backdoor-uri si alte unelte de hacking, ceea ce i-ar permite sa abuzeze din plin de resursele pe care le are la dispozitie pe serverul respectiv.

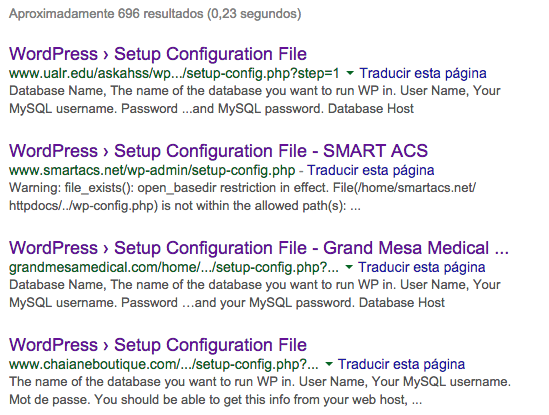

Din pacate, exemplul dat mai sus nu este singurul de acest gen, fiindca o simpla cautare cu Google identifica 696 de rezultate posibile:

Din motive etice nu voi publica operatorul de cautare folosit in Google. Demonstratia de mai sus are rolul de a avertiza asupra faptului ca orice script instalat partial (nu doar WordPress) reprezinta o bresa majora de securitate si astfel, instalarea unui script trebuie sa fie finalizata de indata pentru a evita orice neplacere.

Datorita faptului ca detinatorii domenilor .ro beneficiaza de ascunderea datelor de contact prin roTLD pentru a notifica providerul de aceasta bresa am trimis un email departamentului de abuz al Liquid Web.